Lab 32 Cisco - VRRP (Virtual Router Redudancy Protocol)

Assalamu'alaikum

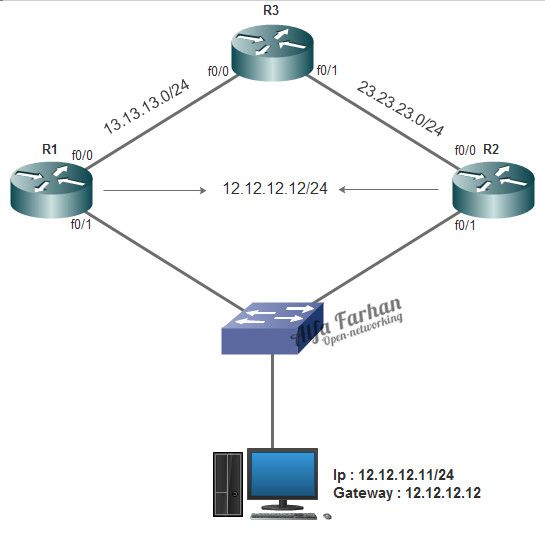

Salam malam, salam jomblo bagi yang jomblo tak lupa salam networking untuk kita semua. Masih di high availibility, namun berbeda tipe. Kali ini kita akan membahas tentang VRRP. Untuk konfigurasi lanjutan dari sebelumnya. Berikut topologynya.

Lab Sebelumnya *Just Opsi

Dalam kondisi topology yang sama seperti sebelumnya, kalian bisa melanjutkan konfigurasi sebelumnya namun harus menghapus konfigurasi HSRP yang sebelumnya telah kita konfigurasikan. Yaitu dengan perintah :

| R1(config)#int fa0/1 R1(config-if)#no standby 1 R1(config-if)# |

| R2(config)#int fa0/1 R2(config-if)#no standby 1 R2(config-if)# |

Konfigurasi VRRP

Atau kalian bisa membuat konfigurasi VRRP langsung. Dengan syarat :

- Konfigurasikan semua ip pada interface yang tertera pada topology

- Konfigurasikan routing EIGRP pada semua network yang terkoneksi pada semua router + konfigurasi passive interface yg telah dijelaskan sebelumnya.

| R1(config)#int fa0/1 R1(config-if)#vrrp 1 ip 12.12.12.12 |

| R2(config)#int fa0/1 R2(config-if)#vrrp 1 ip 12.12.12.12 |

Selanjutnya, kita konfigurasikan jalur mana yang akan menjadi main-link. Disini saya akan menjadikan R1 sebagai main link. Jadi, sekarang kita konfigurasikan track yang akan digunakan untuk main-linknya pada R1.

| R1#conf t Enter configuration commands, one per line. End with CNTL/Z. R1(config)#track 1 ip route 3.3.3.3/32 reachability R1(config-track)#ex |

Setelah itu kita ubah priority-nya agar R1 menjadi main-link (priority yang lebih tinggi). Sekalian kita tambahkan track yang baru dikonfigurasi pada VRRP 1.

| R1#conf t Enter configuration commands, one per line. End with CNTL/Z. R1(config)#int fa0/1 R1(config-if)#vrrp 1 priority 110 R1(config-if)#vrrp 1 track 1 decrement 20 |

Tinggal tahap akhir, yaitu implementasi pada client. Konfigurasikan ip seperti konfigurasi ip dibawah ini.

| PC : IP 12.12.12.11/24, GW 12.12.12.12 |

Verifikasi

Maka sama seperti HSRP, client akan dapat mengeping 3.3.3.3 (kearah router3). Dan kita bisa memiliki cadangan link, jika link pada R1 putus. Dan terakhir, bagian verifikasi. Kita bisa melihat Vrrp yang telah dibuat tadi.

| R1#sh vrrp br Interface Grp Pri Time Own Pre State Master addr Group addr Fa0/1 1 90 3570 Y Master 12.12.12.2 12.12.12.12 R1# |

| R1#sh vrrp br Interface Grp Pri Time Own Pre State Master addr Group addr Fa0/1 1 90 3570 Y Backup 12.12.12.2 12.12.12.12 R1# |

Pengujian

Kali ini saya akan menjelaskan bagaimana link cadangan (R2) tersebut dapat bekerja. Cara melihatnya, yaitu dengan mematikan link fa0/1 (link vrrp-nya). Maka pada router 2 secara otomatis, link berubah dari backup-link menjadi main-link.

| R1(config)#int fa0/1 R1(config-if)#sh *Mar 1 00:30:59.255: %VRRP-6-STATECHANGE: Fa0/1 Grp 1 state Master -> Init *Mar 1 00:31:01.255: %LINK-5-CHANGED: Interface FastEthernet0/1, changed state to administratively down *Mar 1 00:31:02.255: %LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/1, changed state to down R1(config-if)# |

| R2(config-if)# *Mar 1 00:30:58.679: %VRRP-6-STATECHANGE: Fa0/1 Grp 1 state Backup -> Master R2(config-if)# |

Demikian sedikit penjelasan mengenai VRRP. Semoga bermanfaat untuk anda, dan semoga mudah dimengerti *ngga kaya dia wkwk. Sekian, langsung aja undur diri, to the next postingan GLBP pada cisco.. Saran dan pertanyaan bisa dimasukan ke kolom komentar dibawah. Terima kasih sudah berkunjung, datang lain kali, salam jomblo.