Assalamu'alaikum

Selamat pagi, semangat puasa. Di pagi kali ini saya ingin kembali berbagi dengan anda semua berkaitan materi cisco. Sesuai namanya, access list terikat erat dengan namanya security atau keamanan pada jaringan yang menggunakan cisco. Penasaran, stay on read this article!!

Knowing About Access List

Accest list adalah packet filtering untuk menentukan paket dibolehkan lewat atau tidak. Access list standart berfungsi cuma sebagai pemfilter berdasarkan ip host atau ip networknya saja. Jadi alamat ip yang merupakan 'sumber paket' bisa kita blokir dengan menggunakan standart access list.

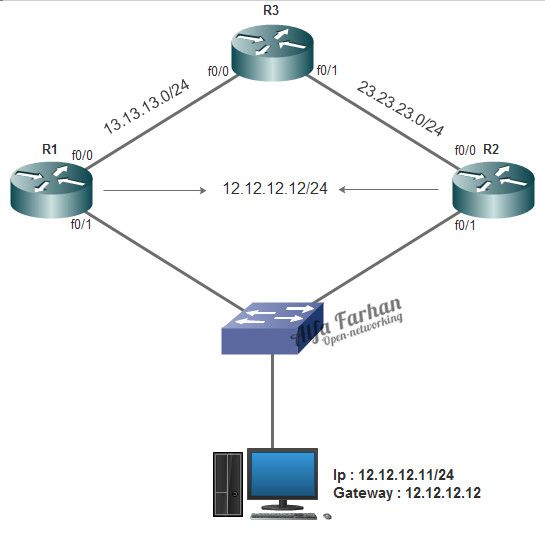

Langsung saja kita konfigurasi. Berikut topology yang akan digunakan.

Kita akan mengkonfigurasi agar network 10.10.10.0/24 tidak bisa mengakses ip web server. Pada kali ini saya tidak akan menjelaskan cara konfigurasi-konfigurasi sebelumnya melainkan saya akan menjelaskan langsung ke materi access listnya.

Persiapan

Yang harus dikonfigurasi sebelum mengkonfigurasi access listnya adalah :

- Ip address setiap interface termasuk loopback (lo0)

- Routing protocol (EIGRP)

Setting Access List

Jika sudah langsung kita konfigurasi Access listnya tepatnya kita buat access listnya terlebih dahulu. Konfig access listnya pada R2 ya gays.

Router2#conf t

Enter configuration commands, one per line. End with CNTL/Z.

Router2(config)#access-list 1 deny 10.10.10.0 0.0.0.255

Router2(config)#access-list 1 permit any |

Pada konfigurasi di atas terlihat konfigurasi yang dilakukan menggunakan ip yang dilanjutkan dengan address wildcard. Dan setelah itu konfigurasi keduanya adalah mengizinkan yang lainnya. Hal ini berarti hanya 10.10.10.0 yang tolak atau di deny. Kita juga bisa menargetkan hanya untuk satu host saja semisal 10.10.10.2 saja.

Peletakkan Access List

Setelah itu kita konfigurasi peletakan access listnya. Kali ini kita coba setting access list pada interface fa0/1 pada R2.

Router2#conf t

Router2(config)#int fa0/1

Router2(config-if)#ip access-group 1 out |

Pada konfigurasi diatas terlihat bahwa peletakkan out harus pada interface fa0/1 kita juga bisa menggunakan konfigurasi In. Dengan syarat interface yang disetting access list adalah interface fa0/0.

Router2#conf t

Router2(config)#int fa0/0

Router2(config-if)#ip access-group 1 in |

Kenapa begitu? Begini konsepnya.. Karena kita ingin menghentikan data dari pc ke arah server (lihat topology) otomatis arah paket data bergerak dari R1 ke R2 dan ke Server

Jika kita menyetting In pada interface fa0/0, maka setiap paket data dari R1 akan tertolak oleh R2 sehingga paket data akan terhenti pada fa0/0 R2. Sedangkan jika kita menyetting Out pada interface fa0/1, maka setiap paket data akan tetap masuk ke dalam R2 namun akan berakhir pada fa0/1 R2.

Karena tujuan kita adalah agar client (10.10.10.0/24) tidak bisa berkomunikasi dengan server (20.20.20.0/24) maka kita menggunakan penghentian paket data pada interface fa0/1 R2. Sehingga R2 (12.12.12.2) masih bisa diakses oleh client.

Verifikasi Access List

Jika sudah kita konfigurasi standart access listnya, maka setiap paket data tidak akan bisa kearah server. Termasuk ping dari client. Sekarang kita verifikasi konfigurasi sebelumnya. Berikut caranya.

Router2#sh ip access-lists

Standard IP access list 1

deny 10.10.10.0 0.0.0.255

permit any

Router2# |

Demikian sedikit penjelasan tentang access list, semoga artikel ini mempermudah dan bermanfaat untuk anda dalam memahami access list pada cisco. Saya admin undur diri, saran dan pertanyaan silahkan masukan di komentar. Terima kasih sudah berkunjung datang lain kali. Sekian