Assalamu'alaikum

Selamat siang, selamat beraktifitas, salam networking gaess. Jumpa lagi bersama admin yang tamvan, baik hati dan tidak sombong. Kali ini kita akan membahas lagi tentang beberapa pengalaman yang bisa saya bagikan pada teman teman sekalian. Materi yang akan saya jelaskan pada artikel kali ini adalah tentang monitoring jaringan.

Monitoring jaringan sendiri adalah suatu metode untuk mengetahui status jaringan yang kita kelola. Metode monitoring yang akan kita gunakan kali ini adalah netwatch dengan mail alert. Langsung saja kita bahas pembahasan materinya pada penjelasan berikut ini.

Topology

Kali ini tidak hanya penjelasan belaka, kita akan coba uji coba labnya dengan menggunakan topology pastinya. Untuk topology, kita bisa menggunakan contoh topology berikut ini. Karena bersifat real lab, maka saya berencana menggunakan perangkat cisco pada R1, R2 dan perangkat mikrotik di R3 dan R4. Untuk Router Central tetap akan menggunakan mikrotik karena ujicoba netwatchnya pada router ini.

Selain itu, untuk ip address, kita akan menggunakan network 10.10.10.0/24 sebagai network lokal dan ujicoba kali ini juga harus menggunakan internet. Dimana nantinya kita akan menggunakan alamat gmail sebagai pengirim dan yahoo sebagai penerima. Tentu saja, kalian bisa menggunakan mail server lainnya selain yang di uji cobakan disini.

Bagi yang ingin menggunakan virtualisasi untuk uji coba lab ini, kalian bisa menggunakan gns3 dengan topology seperti berikut ini. Karena kebetulan saya juga pakai gns3 untuk lab kali ini gaes :v. Seperti topology, siapkan device cisco 2 unit dan mikrotik 2 unit. Dan untuk cloudnya kita arahkan ke real interface pc atau laptop kalian gaess. Tepatnya interface NICnya. Note : bukan loopback ya!!

Konfigurasi R1 - R4

Untuk memulai monitoring nantinya, kita setup dulu device cisco dan mikrotik yang dikelola R.Centralnya. Yang perlu di konfigurasikan disini adalah ip address saja. Tujuannya agar R.central bisa mengakses kesetiap router yang dikelolanya. Contohnya akses seperti ping. Hal ini di karenakan metode netwatch adalah menggunakan sistem ping setiap interval waktu yang ditentukan.

R1#conf t

Enter configuration commands, one per line. End with CNTL/Z.

R1(config)#int fa0/0

R1(config-if)#ip addr 10.10.10.11 255.255.255.0

R1(config-if)#no sh |

R2#conf t

Enter configuration commands, one per line. End with CNTL/Z.

R2(config)#int fa0/0

R2(config-if)#ip addr 10.10.10.12 255.255.255.0

R2(config-if)#no sh |

[admin@MikroTik] > system identity set name=R3

[admin@R3] > ip addr add address=10.10.10.13/24 interface=ether1 |

[admin@MikroTik] > system identity set name=R4

[admin@R4] > ip address add address=10.10.10.14/24 interface=ether1 |

Setelah semua device dikonfigurasikan ipnya, jangan lupa untuk melakukan pengecekkan pada router central. Cek dengan menggunakan perintah ping ke setiap device router internal.

Konfigurasi Email Pengirim (Engine SMTP)

Setelah berhasil dikonfigurasi, kita konfigurasikan email pengirim yang akan router central gunakan. Email ini yang nantinya akan menjadi email pengirim alert setiap ada device router internal yang up maupun down. Untuk email pengirim disini saya akan menggunakan alamat gmail saya.

Untuk mengkonfigurasi emailnya, terlebih dahulu kita cek ip dari smtp gmailnya. Setelah itu baru kita masukan ip tersebut pada Tools > Email. Konfigurasi emailnya cukup mudah, masukan server ip dan port. Untuk from, user dan password adalah alamat email kalian beserta password yang digunakan terhadap alamat emailnya.

Setelah email di konfigurasi, kita cek terlebih dahulu apakah email yang kita konfigurasi sudah berjalan dengan baik atau belum. Caranya, dengan mengklik pada tombol send email pada email setting lalu isikan pengirim dan penerima emailnya. Send email ini sama seperti kita melakukan email email seperti biasanya. Yang gapernah melakukan pesan email biasanya anak sosmed yak :v.

test akan berhasil jika email sudah diterima pada alamat email penerima yang sudah di send diatas. Kira kira contohnya akan seperti ss berikut ini.

Bagi yang gagal atau pada log biasanya muncul auth failed. Btw saya juga mengalaminya. Kira kira ss log nya seperti gambar dibawah. Hal ini dikarenakan keamanan pada akun googlenya gaess. Pastikan kalian mengallownya terlebih dahulu pada settingan aplikasi yang kurang aman di google settings.

Konfigurasi Netwatch

Setelah itu barulah kita konfigurasi netwatchnya. Pada tools netwatch, kita tambahkan rule baru dengan host device device internal yang sebelumnya kita konfigurasikan diatas. Intervalnya kalian bisa masukan seberapa lama waktu untuk refresh status devicenya. Dan timeout disini adalah down nya perangkat ketika hasil ping mencapai 1000ms.

Lalu pada host 10.10.10.11 tersebut kita masukan rule up dan downnya. kira kira script send emailnya seperti contoh berikut ini. Script ini sama saja seperti kita test email sebelumnya. Hanya saja script ini bersifat otomatis ketika device 10.10.10.11 mengalami perubahan status seperti up dan down. Setelah itu lanjutkan konfigurasi netwatch untuk device lainnya.

Pengetestan

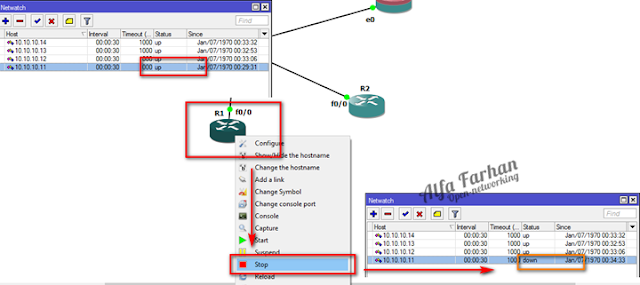

Yap, tahap akhirnya kita lakukan pengecekkan. Seperti yang terlihat di netwatch, status device semuanya adalah up. Namun, ketika kita mencoba mensimulasikan untuk mematikan device R1, maka status pada netwatch pun akan mengalami perubahan menjadi down.

Dan pada email penerima, pemberitahuan atau notifikasi akan muncul. Memberitahukan bahwa device R1 Cisco sedang down sesuai dengan subject dan isi pesan email yang kita terapkan sebelumnya.

Notifikasi email, tidak hanya R1 saja. Namun semua device yang sudah di tambahkan di netwatch tadi akan termonitoring semua. Sehingga dalam management jaringan akan termaksimalkan ketika kita dapat informasi tentang status device yang sedang terjadi.

Kesimpulan Akhir

Mungkin sekedar informasi saja. Pada router Central akses internet adalah mutlak. Dan disarankan agar tidak down. Hal ini bertujuan agar netwatch setiap device internal tadi tetap akan diinformasikan melalui akses internet tersebut. Metode email alert ini biasanya sering diterapkan di perusahaan perusahaan yang memiliki kualitas jasa tingkat tinggi.

Selain itu, metode ini sudah sedikit ketinggalan jaman menurut saya :v. Apalagi menggunakan alamat email yang disediakan google :v. Menggunakan alamat email yang disediakan google adalah sebuah kesalahan besar bagi perusahaan. Kecuali mereka mau membayar ke google atau mau membuat mail server sendiri.

Dibalik informasi bahwa email alert sudah ketinggalan jaman, mungkin solusi yang bisa diterapkan pada monitoring jaman now adalah menggunakan notifikasi pada sosial media misalnya. Contohnya saya sudah pernah mencoba bot telegram sebagai perantara notifikasi status device. Yang nantinya diharapkan bisa saya share suatu saat. Coming soon gaes :v.

Demikian penjelasan mengenai job experience ke4 tentang monitoring jaringan via email alert. Semoga artikel ini membantu dan memudahkan kalian memonitoring jaringan yang kalian kelola. Sekian dari saya, saran dan pertanyaan silahkan letakkan di komentar. Terima kasih sudah berkunjung, datang lain kali. Salam networking.